Cryptography - Data Security

Deskripsi Cryptography - Data Security

This App covers the basics of the science of cryptography. It explains how programmers and network professionals can use cryptography to maintain the privacy of computer data. Starting with the origins of cryptography, it moves on to explain cryptosystems, various traditional and modern ciphers, public key encryption, data integration, message authentication, and digital signatures

Types of Cryptography

1. Symmetric Key Cryptography (Secret Key Cryptography)

2. Asymmetric Key Cryptography (Public Key Cryptography)

3. HASH FUNCTION

This useful App lists 150 topics with detailed notes, diagrams, equations, formulas & course material, the topics are listed in 5 chapters. The app is must have for all the engineering science students & professionals.

The app provides quick revision and reference to the important topics like a detailed flash card notes, it makes it easy & useful for the student or a professional to cover the course syllabus quickly before an exams or interview for jobs.

Track your learning, set reminders, edit the study material, add favorite topics, share the topics on social media.

Use this useful engineering app as your tutorial, digital book, a reference guide for syllabus, course material, project work, sharing your views on the blog.

Some of the topics Covered in the app are:

1) Basics of Cryptography

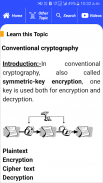

2) Conventional cryptography

3) Key management and conventional encryption

4) Keys

5) Pretty Good Privacy

6) Digital signatures

7) Digital certificates

8) The OSI Security Architecture

9) Network Security

10) Types of attacks

11) Denial of service attack

12) Smurf Attack

13) Distributed Denial of Service Attacks

14) Security Mechanism

15) A Model for Network Security

16) Symmetric Ciphers

17) Classical SubstitutionTechniques

18) Classical Transposition Techniques

19) Rotor Machines

20) Steganography

21) Block Cipher Principles

22) The Data Encryption Standard

23) Differential Cryptanalysis Attack

24) Cipher and Reverse Cipher

25) Security of DES

26) The Strength of DES

27) Differential and Linear Cryptanalysis

28) Block Cipher Design Principles

29) Finite Fields

30) The Euclidean Algorithm

31) Finite Fields of The Form GF(p)

32) Polynomial Arithmetic

33) Finite Fields Of the Form GF(2n)

34) The AES Cipher

35) Substitute Bytes Transformation

36) Evaluation Criteria For AES

37) ShiftRows Transformation

38) AddRoundKey Transformation

39) AES Key Expansion Algorithm

40) Equivalent Inverse Cipher

41) Multiple Encryption and Triple DES

42) Triple DES with Two Keys

43) Block Cipher Modes of Operation

44) Cipher Feedback Mode

45) Output Feedback Mode

46) Counter Mode

47) Stream Ciphers

48) The RC4 Algorithm

49) Random Number Generation

50) Pseudorandom Number Generators

51) Linear Congruential Generators

52) Cryptographically Generated Random Numbers

53) Blum BlumShub Generator

54) True Random Number Generators

55) Key Hierarchy

56) Key Distribution Centre

57) Transparent Key Control Scheme

58) Controlling Key Usage

59) Confidentiality Using Symmetric Encryption

60) Link versus End-to-End Encryption

61) Key Distribution

62) Traffic Confidentiality

63) Prime Numbers

64) Fermat\\\'s and Euler\\\'s Theorems

65) Testing for Primality

66) The Chinese Remainder Theorem

67) Discrete Logarithms

68) Principles of Public-Key Cryptosystems

69) RSA Algorithm

70) Optimal Asymmetric Encryption Padding

71) Key Management

72) Distribution of Secret Keys Using Public-Key Cryptography

73) Diffie-Hellman Key Exchange

74) Example of Deffie Hellman algorithm

75) Key Exchange Protocols

76) Man in the Middle Attack

77) Elliptic Curve Arithmetic

Each topic is complete with diagrams, equations and other forms of graphical representations for better learning and quick understanding.

Cryptography is part of computer science, software engineering education courses and information technology degree programs of various universities.

App ini mencakup dasar-dasar ilmu kriptografi. Ini menjelaskan bagaimana programer dan profesional jaringan dapat menggunakan kriptografi untuk menjaga privasi data komputer. Dimulai dengan asal-usul kriptografi, bergerak menjelaskan kriptografi, berbagai cipher tradisional dan modern, enkripsi kunci publik, integrasi data, otentikasi pesan, dan tanda tangan digital

Jenis Kriptografi

1. Symmetric Key Cryptography (Kunci Rahasia Kriptografi)

2. Asymmetric Key Cryptography (Public Key Cryptography)

3. Hash FUNGSI

App ini berguna daftar 150 topik dengan rinci catatan, diagram, persamaan, rumus & materi kursus, topik yang tercantum dalam 5 bab. Aplikasi ini harus memiliki untuk semua mahasiswa ilmu teknik & profesional.

Aplikasi ini menyediakan revisi cepat dan mengacu pada topik penting seperti catatan kartu flash rinci, membuatnya mudah & berguna bagi mahasiswa atau profesional untuk menutupi silabus cepat sebelum ujian atau wawancara untuk pekerjaan.

Melacak belajar Anda, mengatur pengingat, mengedit materi studi, menambahkan topik favorit, berbagi topik di media sosial.

Gunakan aplikasi teknik ini berguna sebagai tutorial Anda, buku digital, panduan referensi untuk silabus, materi kursus, pekerjaan proyek, berbagi pandangan Anda di blog.

Beberapa topik Tercakup dalam aplikasi ini adalah:

1) Dasar-dasar dari Kriptografi

2) kriptografi konvensional

3) Karyawan kunci dan enkripsi konvensional

4) Keys

5) Pretty Good Privacy

6) tanda tangan digital

7) Sertifikat digital

8) Arsitektur Keamanan OSI

9) Keamanan Jaringan

10) Jenis serangan

11) Denial of service attack

12) Smurf Serangan

13) Distributed Serangan Denial of Service

14) Mekanisme Keamanan

15) Sebuah Model untuk Keamanan Jaringan

16) Symmetric Ciphers

17) SubstitutionTechniques Klasik

18) Teknik Transposisi Klasik

19) Mesin Rotor

20) Steganografi

21) Prinsip Cipher Blok

22) Data Encryption Standard

23) Diferensial Kriptoanalisis Serangan

24) Cipher dan Mundur Cipher

25) Keamanan DES

26) Kekuatan DES

27) Diferensial dan pembacaan sandi Linear

28) Blok Prinsip Desain Cipher

29) Fields Finite

30) The Euclidean Algoritma

31) Hingga Bidang Formulir GF (p)

32) Aritmatika Polinomial

33) Finite Fields Dari Form GF (2n)

34) The AES Cipher

35) Pengganti Bytes Transformasi

36) Kriteria Evaluasi Untuk AES

37) ShiftRows Transformasi

38) Transformasi AddRoundKey

39) AES Key Ekspansi Algoritma

40) Setara Inverse Cipher

41) Beberapa Enkripsi dan Triple DES

42) Triple DES dengan Dua Kunci

43) Blok Cipher Mode Operasi

44) Cipher Feedback Modus

45) Keluaran Masukan Modus

46) Modus Kontra

47) Streaming Ciphers

48) The RC4 Algoritma

49) Random Number Generation

50) Jumlah Pseudorandom Generator

51) Generator Linear Congruential

52) Cryptographically Generated Nomor Acak

53) Blum BlumShub Generator

54) Benar Generator Random Number

55) Kunci Hierarchy

56) Key Distribution Center

57) Transparan Pengendalian Skema Key

58) Mengontrol Penggunaan Kunci

59) Kerahasiaan Menggunakan Enkripsi Simetris

60) Link vs End-to-End Enkripsi

61) Distribusi Key

62) Kerahasiaan Lalu Lintas

63) Bilangan Prima

64) Teorema Fermat \\\ 's dan Euler \\\' s

65) Pengujian untuk Primality

66) The Chinese Remainder Theorem

67) Discrete Logaritma

68) Prinsip Public-Key kriptografi

69) Algoritma RSA

70) Optimal Asymmetric Encryption Padding

71) Manajemen Key

72) Distribusi Tombol Rahasia Menggunakan Public-Key Cryptography

73) Diffie-Hellman Key Exchange

74) Contoh algoritma Deffie Hellman

75) Key Exchange Protokol

76) Man di Serangan Tengah

77) Elliptic Curve Aritmatika

Setiap topik lengkap dengan diagram, persamaan dan bentuk-bentuk representasi grafis untuk belajar lebih baik dan pemahaman yang cepat.

Kriptografi adalah bagian dari ilmu komputer, kursus pendidikan rekayasa perangkat lunak dan program gelar teknologi informasi dari berbagai perguruan tinggi.